⏱️ Temps de lecture : 20 minutes | 📅 Dernière mise à jour : Août 2025 | 📊 Niveau : Intermédiaire

La technologie blockchain continue son évolution en 2025 avec de nouvelles innovations techniques et applications pratiques. Ce guide éducatif explore le fonctionnement technique des blockchains, la cryptographie sous-jacente, et leurs applications concrètes dans différents secteurs, dans une approche purement informative et pédagogique.

📋 Table des matières

- Introduction : L’évolution de la technologie blockchain

- Architecture technique d’une blockchain

- La cryptographie : fondement de la sécurité

- Les mécanismes de consensus expliqués

- Les smart contracts et leurs applications

- Solutions de scalabilité et Layer 2

- Interopérabilité entre blockchains

- Applications concrètes par secteur

- Innovations techniques 2025

- Le cadre réglementaire européen MiCA

- Ressources éducatives

- Sources et références

- FAQ : Questions techniques fréquentes

1. L’évolution de la technologie blockchain

La technologie blockchain, conceptualisée en 2008 avec le whitepaper de Bitcoin par Satoshi Nakamoto, représente une innovation majeure dans les systèmes distribués. En 2025, elle a évolué bien au-delà de son application initiale pour devenir une infrastructure technologique polyvalente.

📊 Évolution technique de la blockchain (2025)

- ~21,000 nœuds actifs sur le réseau Bitcoin

- 500+ blockchains publiques opérationnelles

- 99,9% de réduction énergétique avec Proof-of-Stake

- 65,000 TPS : capacité théorique de Solana (performance réelle : ~3,000 TPS)

- Sub-second finality : Avalanche, Aptos

- MiCA : cadre réglementaire européen unifié

Les trois générations de blockchain

1ère génération : Transfert de valeur

- Bitcoin (2009) : Première blockchain, focus sur les transactions

- Litecoin (2011) : Amélioration de la vitesse

- Innovation clé : Consensus décentralisé sans tiers de confiance

2ème génération : Programmabilité

- Ethereum (2015) : Introduction des smart contracts

- NEO, EOS : Alternatives avec différents trade-offs

- Innovation clé : Turing-complete virtual machine

3ème génération : Scalabilité et interopérabilité

- Polkadot, Cosmos : Communication inter-chaînes

- Solana, Avalanche : Haute performance

- Innovation clé : Nouveaux mécanismes de consensus, sharding

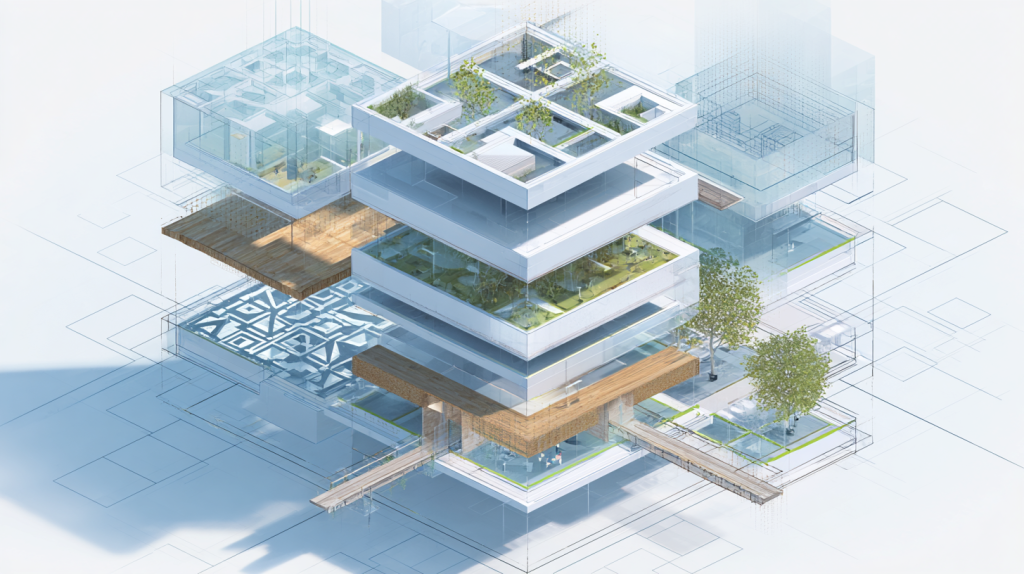

2. Architecture technique d’une blockchain

Une blockchain est une base de données distribuée composée de blocs liés cryptographiquement. Chaque bloc contient un ensemble de transactions validées par le réseau.

🔗 Structure d’un bloc

En-tête du bloc (Block Header)

- Version : Numéro de version du protocole

- Previous Block Hash : Hash SHA-256 du bloc précédent

- Merkle Root : Racine de l’arbre de Merkle des transactions

- Timestamp : Horodatage Unix du bloc

- Difficulty Target : Cible de difficulté pour le mining

- Nonce : Valeur aléatoire pour le Proof of Work

Corps du bloc (Block Body)

- Transaction Count : Nombre de transactions

- Transactions : Liste des transactions validées

- Size : Taille totale en octets (max 1MB Bitcoin, 30M gas Ethereum)

🌐 Architecture réseau P2P

| Composant | Fonction | Protocole |

|---|---|---|

| Nœuds complets | Stockent l’intégralité de la blockchain | TCP/IP, BitTorrent-like |

| Nœuds légers (SPV) | Vérifient seulement les en-têtes | Simplified Payment Verification |

| Nœuds de mining/validation | Créent de nouveaux blocs | Stratum, GetBlockTemplate |

| Nœuds d’archivage | Conservent l’historique complet | IPFS, Arweave |

3. La cryptographie : fondement de la sécurité

La cryptographie assure l’intégrité, l’authenticité et la confidentialité des données sur la blockchain.

🔐 Fonctions de hachage cryptographique

SHA-256 (Bitcoin)

Input: "Hello Blockchain"

SHA-256: 5d41402abc4b2a76b9719d911017c592

Properties:

- Deterministic

- Avalanche effect

- Pre-image resistance

- Collision resistance

Keccak-256 (Ethereum)

Input: "Hello Blockchain"

Keccak-256: 3c5d2a1ba39224f0c5e67d1a634f9b94

Difference avec SHA-3:

- Ethereum utilise la version originale

- NIST SHA-3 utilise une variante modifiée

🔑 Cryptographie asymétrique

| Algorithme | Courbe/Paramètres | Sécurité (bits) | Usage |

|---|---|---|---|

| ECDSA | secp256k1 | 128 | Bitcoin, Ethereum |

| EdDSA | Curve25519 | 128 | Solana, Cardano |

| Schnorr | secp256k1 | 128 | Bitcoin Taproot |

| BLS | BLS12-381 | 128 | Ethereum 2.0 |

🌳 Arbres de Merkle

Fonctionnement

- Hacher chaque transaction individuellement

- Grouper les hashes par paires et les hacher ensemble

- Répéter jusqu’à obtenir un seul hash (racine)

- Complexité de vérification : O(log n)

Avantages

- Vérification efficace de l’inclusion d’une transaction

- Permet les clients légers (SPV)

- Détection immédiate de toute altération

4. Les mécanismes de consensus expliqués

Le consensus permet aux nœuds distribués de s’accorder sur l’état de la blockchain sans autorité centrale.

⚒️ Proof of Work (PoW)

Processus de mining

while (hash > target) {

nonce++;

block_header = version + prev_hash + merkle_root + timestamp + target + nonce;

hash = SHA256(SHA256(block_header));

}

// Block trouvé quand hash < target

Ajustement de difficulté (Bitcoin)

- Recalcul tous les 2016 blocs (~2 semaines)

- Objectif : 1 bloc toutes les 10 minutes

- Formule : new_difficulty = old_difficulty * (actual_time / expected_time)

🥩 Proof of Stake (PoS)

| Aspect | Proof of Work | Proof of Stake |

|---|---|---|

| Sélection du validateur | Compétition de hashrate | Sélection pondérée par stake |

| Consommation énergétique | ~175 TWh/an (Bitcoin) | ~0.01 TWh/an (Ethereum) |

| Barrière à l’entrée | Hardware spécialisé (ASICs) | Capital en tokens |

| Attaque 51% | Contrôler 51% du hashrate | Posséder 51% des tokens stakés |

| Finalité | Probabiliste | Déterministe (Ethereum) |

🚀 Mécanismes innovants

Proof of History (Solana)

- Horloge cryptographique intégrée

- Permet l’ordonnancement sans consensus

- 65,000+ TPS théoriques

Avalanche Consensus

- Échantillonnage répété de sous-comités

- Finalité en <1 seconde

- Résistant jusqu’à 80% de nœuds byzantins

Tendermint BFT (Cosmos)

- Byzantine Fault Tolerant

- Finalité instantanée

- Limité à ~200 validateurs

5. Les smart contracts et leurs applications

Les smart contracts sont des programmes autonomes qui s’exécutent automatiquement sur la blockchain selon des conditions prédéfinies.

📝 Architecture technique

Cycle de vie d’un smart contract

- Développement : Écriture du code (Solidity, Rust, etc.)

- Compilation : Transformation en bytecode

- Déploiement : Transaction spéciale créant le contrat

- Exécution : Appels de fonctions via transactions

- État : Stockage permanent sur la blockchain

Machine Virtuelle Ethereum (EVM)

- Stack-based architecture

- 256-bit word size

- Gas metering pour prévenir les boucles infinies

- Opcodes : ADD, MUL, SSTORE, CALL, etc.

⚡ Optimisation du Gas

| Technique | Économie Gas | Exemple |

|---|---|---|

| Pack storage variables | ~20,000 gas | uint128 + uint128 dans un slot |

| Use mappings over arrays | Variable | O(1) vs O(n) complexity |

| Short-circuit evaluation | ~100-1000 gas | require(a && b) vs separate requires |

| Immutable variables | ~20,000 gas | Set at deployment, read from bytecode |

🔮 Oracles et données externes

Le problème des oracles

Les blockchains sont isolées et ne peuvent pas accéder nativement aux données externes. Les oracles servent de pont entre le monde réel et la blockchain.

Solutions d’oracles

- Chainlink : Réseau décentralisé d’oracles

- Band Protocol : Oracles cross-chain

- API3 : First-party oracles (Airnode)

- UMA : Optimistic Oracle avec dispute resolution

- Pyth : Données financières haute fréquence

6. Solutions de scalabilité et Layer 2

La scalabilité reste un défi majeur. Les solutions Layer 2 permettent d’augmenter le débit sans compromettre la sécurité.

📊 Comparaison des solutions

| Solution | TPS | Finality | Coût | Sécurité |

|---|---|---|---|---|

| Optimistic Rollups | 2,000 | 7 jours | ~10% L1 | Fraud proofs |

| ZK-Rollups | 4,000+ | Minutes | ~5% L1 | Validity proofs |

| State Channels | 1M+ | Instant | ~0 | Multisig |

| Plasma | 10,000 | 7 jours | ~1% L1 | Exit games |

🔬 Zero-Knowledge Proofs

Types de ZK-Proofs

- zk-SNARKs : Succinct Non-interactive Arguments of Knowledge

- zk-STARKs : Scalable Transparent ARguments of Knowledge

- Bulletproofs : Short proofs sans trusted setup

- PLONK : Universal trusted setup

Applications

- Privacy (Zcash, Tornado Cash)

- Scalabilité (zkSync, StarkNet)

- Vérification de calculs (Filecoin)

- Identité décentralisée (Polygon ID)

7. Interopérabilité entre blockchains

L’interopérabilité permet la communication et le transfert de valeur entre différentes blockchains.

🌉 Technologies de bridges

Lock-and-Mint

- Verrouillage des tokens sur la chaîne source

- Émission de tokens wrapped sur la chaîne destination

- Exemple : WBTC (Wrapped Bitcoin) sur Ethereum

Atomic Swaps (HTLC)

- Hash Time-Locked Contracts

- Échange trustless entre chaînes

- Timeout pour récupération si échec

Inter-Blockchain Communication (IBC)

- Protocole Cosmos pour communication inter-chaînes

- Light clients pour vérification

- Relayers pour transmission de messages

8. Applications concrètes par secteur

La blockchain trouve des applications bien au-delà des cryptomonnaies.

🏥 Santé

- Dossiers médicaux : Interopérabilité et confidentialité

- Traçabilité pharmaceutique : Lutte contre la contrefaçon

- Essais cliniques : Intégrité des données

- Exemple : MediLedger (traçabilité médicaments USA)

🚚 Supply Chain

- Traçabilité end-to-end : De la production à la livraison

- Authentification produits : Certificats numériques

- Automatisation : Paiements et documentation

- Exemple : IBM Food Trust (Walmart, Carrefour)

🏛️ Identité numérique

- Self-Sovereign Identity : Contrôle par l’utilisateur

- Verifiable Credentials : Diplômes, certifications

- Zero-Knowledge Proofs : Prouver sans révéler

- Exemple : ID2020, Sovrin Network

🗳️ Vote électronique

- Transparence : Audit public du scrutin

- Immutabilité : Impossibilité de falsification

- Anonymat : Via cryptographie avancée

- Exemple : Voatz (USA), Agora (Sierra Leone)

9. Innovations techniques 2025

Les dernières avancées technologiques poussent les limites de ce qui est possible avec la blockchain.

🔮 Quantum-Resistant Cryptography

Menace quantique

- Algorithme de Shor : Casse RSA/ECDSA

- Algorithme de Grover : Affaiblit les hash functions

- Timeline estimée : 10-20 ans

Solutions post-quantiques

- Lattice-based : CRYSTALS-Dilithium

- Hash-based : SPHINCS+

- Code-based : Classic McEliece

- Migration : Ethereum planning post-quantum fork

🧬 Sharding et parallélisation

| Blockchain | Type | Shards | Status 2025 |

|---|---|---|---|

| Ethereum | Data sharding | 64 planned | Danksharding testnet |

| Near | State sharding | Dynamic | Production |

| Elrond | Adaptive sharding | 3+ | Production |

| Zilliqa | Network sharding | Variable | Production |

🌐 Decentralized Storage

Solutions actuelles

- IPFS : InterPlanetary File System

- Filecoin : Incentivized storage network

- Arweave : Permanent storage (200+ years)

- Storj : Encrypted distributed storage

Intégration blockchain

- NFT metadata storage

- DApp frontends hosting

- Archival nodes data

- Content-addressed storage

10. Le cadre réglementaire européen MiCA

Le règlement MiCA (Markets in Crypto-Assets) harmonise la régulation crypto en Europe depuis décembre 2024.

⚖️ Principales dispositions

Classification des crypto-actifs

- E-money tokens : Stablecoins référencés à une monnaie

- Asset-referenced tokens : Référencés à plusieurs actifs

- Utility tokens : Accès à biens/services

- Hors scope : NFTs uniques, DeFi décentralisé

Obligations pour les prestataires (CASP)

- Autorisation obligatoire

- Ségrégation des actifs clients

- Assurance ou capital minimum

- Reporting régulier aux autorités

- Market abuse prevention

Protection des consommateurs

- White paper obligatoire pour émissions

- Droit de rétractation 14 jours

- Information claire sur les risques

- Interdiction de manipulation de marché

11. Ressources éducatives

📚 Documentation technique

Whitepapers fondamentaux

- Bitcoin Whitepaper (Satoshi Nakamoto, 2008)

- Ethereum Yellowpaper (Gavin Wood, 2014)

- Polkadot Whitepaper (Gavin Wood, 2016)

- Cosmos Whitepaper (Jae Kwon, 2016)

Ressources d’apprentissage

- Mastering Bitcoin – Andreas Antonopoulos

- Mastering Ethereum – Andreas Antonopoulos & Gavin Wood

- CryptoZombies – Apprendre Solidity en jouant

- Ethereum.org – Documentation officielle

Outils de développement

- Hardhat – Framework de développement Ethereum

- Foundry – Toolkit Solidity haute performance

- Remix IDE – IDE en ligne pour smart contracts

- Tenderly – Debugging et monitoring

12. FAQ : Questions techniques fréquentes

Comment fonctionne techniquement une transaction blockchain ?

Une transaction suit ces étapes : 1) Création et signature avec la clé privée, 2) Broadcast au réseau P2P, 3) Validation par les nœuds (vérification signature, solde), 4) Inclusion dans le mempool, 5) Sélection par un mineur/validateur, 6) Inclusion dans un bloc, 7) Propagation du bloc, 8) Confirmations successives pour finalité.

Quelle est la différence entre une blockchain publique et privée ?

Blockchain publique : Ouverte à tous, consensus décentralisé, transparence totale, résistante à la censure (Bitcoin, Ethereum). Blockchain privée : Accès restreint, consensus centralisé, confidentialité, performance supérieure (Hyperledger Fabric, R3 Corda).

Comment les smart contracts peuvent-ils être mis à jour ?

Les smart contracts sont immutables par défaut. Solutions : 1) Proxy pattern (delegatecall vers logique upgradeable), 2) Diamond pattern (facettes modulaires), 3) Create2 (adresse prédictible), 4) Migration vers nouveau contrat. Chaque approche a des trade-offs sécurité/flexibilité.

Qu’est-ce que le MEV (Maximal Extractable Value) ?

Le MEV est la valeur extraite par les mineurs/validateurs via réorganisation, insertion ou censure de transactions. Exemples : sandwich attacks, arbitrage, liquidations. Solutions : Flashbots (auctions privées), commit-reveal schemes, threshold encryption.

Comment fonctionne le consensus Proof of Authority ?

PoA utilise des validateurs pré-approuvés avec identité connue. Avantages : haute performance, faible consommation. Inconvénients : centralisation, censure possible. Utilisé dans : Binance Smart Chain (PoSA), POA Network, blockchains privées entreprise.

Quelle est la différence entre Layer 1 et Layer 2 ?

Layer 1 : Blockchain de base (Bitcoin, Ethereum) avec consensus et sécurité natifs. Layer 2 : Solutions construites au-dessus pour scalabilité (Lightning Network, Arbitrum) héritant de la sécurité L1 mais avec plus de débit et moins de coûts.

Comment fonctionnent les Decentralized Autonomous Organizations (DAO) ?

Les DAOs sont des organisations gouvernées par smart contracts. Mécanismes : tokens de gouvernance, propositions on-chain, vote pondéré, timelock execution, multi-sig treasuries. Exemples : MakerDAO, Compound, Uniswap. Défis : participation, plutocracy, coordination.

Qu’est-ce que l’EIP-1559 et comment change-t-il Ethereum ?

EIP-1559 introduit : base fee dynamique (brûlé), priority fee (aux validateurs), meilleure prédictibilité des frais, pression déflationniste sur ETH. Impact : -30% volatilité des frais, 2.5M+ ETH brûlés, meilleure UX pour les utilisateurs.

Comment les blockchains résistent-elles aux attaques Sybil ?

Protection via coût économique : PoW (hardware + électricité), PoS (capital staké), PoA (réputation). Sans barrière économique, un attaquant pourrait créer multiples identités pour contrôler le réseau. Le consensus force un investissement proportionnel à l’influence.

Qu’est-ce que la finality dans une blockchain ?

Finality = garantie qu’une transaction ne sera pas réversée. Types : Probabilistic (Bitcoin – plus de confirmations = plus sûr), Deterministic (Ethereum PoS – final après 2 epochs ~13 min), Instant (Tendermint – un seul bloc). Trade-off entre vitesse et sécurité.

Comment fonctionne un Automated Market Maker (AMM) ?

AMM utilise des formules mathématiques pour pricing automatique. Uniswap V2 : x*y=k (constant product). V3 : liquidité concentrée. Avantages : pas d’order book, liquidité permanente. Inconvénients : impermanent loss, slippage sur gros ordres.

Qu’est-ce que le state bloat et comment le gérer ?

State bloat = croissance excessive de l’état blockchain. Solutions : State rent (payer pour stockage), State expiry (données inactives archivées), Stateless clients (proofs au lieu d’état complet), Verkle trees (proofs plus compacts que Merkle).

Comment fonctionnent les sidechains ?

Sidechains sont des blockchains parallèles avec leur propre consensus, connectées à la main chain via two-way peg. Exemples : Polygon PoS, Liquid (Bitcoin). Avantages : scalabilité, expérimentation. Risque : sécurité indépendante de la main chain.

Qu’est-ce que le sandwich attack ?

Attaque MEV où un bot : 1) Détecte une grosse transaction dans mempool, 2) Place un buy avant (frontrun), 3) Laisse la transaction victime s’exécuter (prix augmente), 4) Vend après (backrun) pour profit. Protections : transactions privées, commit-reveal, slippage limits.

Comment les Light Clients fonctionnent-ils ?

Light clients vérifient seulement les block headers (~80 bytes) au lieu de la blockchain complète. Utilisent Merkle proofs pour vérifier transactions spécifiques. SPV (Simplified Payment Verification) pour Bitcoin. Avantages : léger, mobile-friendly. Limite : dépend de full nodes pour données.

📚 Sources et Références

🔗 Sources Officielles

Métriques Réseau

- Nœuds Bitcoin : Bitnodes.io – Données en temps réel des nœuds Bitcoin accessibles

- Performance Solana : Chainspect.app & Solana Compass – Métriques TPS en temps réel

- Consommation énergétique : Digiconomist Bitcoin Energy Index – Études énergétiques Bitcoin

Documentation Technique

- Bitcoin : Whitepaper original & Bitcoin.org

- Ethereum : Ethereum.org – Documentation officielle et métriques post-Merge

- Standards cryptographiques : NIST Computer Security – SHA-256, ECDSA

Réglementation

- MiCA : EUR-Lex – Règlement UE 2023/1114 sur les marchés de crypto-actifs

- ESMA : Autorité européenne des marchés financiers

Recherche Académique

- IEEE Xplore : Base de données pour publications sur blockchain et cryptographie

- ACM Digital Library : Recherche en informatique distribuée et consensus

- IACR Cryptology ePrint Archive : Prépublications en cryptographie

🎯 Conclusion

La technologie blockchain représente une innovation fondamentale dans les systèmes distribués, la cryptographie et la théorie des jeux. Son évolution continue ouvre de nouvelles possibilités techniques bien au-delà des applications financières initiales.

Points clés à retenir

- La blockchain est avant tout une innovation technique en bases de données distribuées

- La cryptographie assure sécurité et intégrité sans autorité centrale

- Les mécanismes de consensus résolvent le problème des généraux byzantins

- Les smart contracts automatisent l’exécution de logique complexe

- L’interopérabilité et la scalabilité sont les défis actuels

- Les applications dépassent largement le cadre financier

Perspectives d’évolution

Les prochaines années verront probablement l’émergence de blockchains résistantes au quantique, l’adoption massive de solutions Layer 2, l’interopérabilité native entre chaînes, et de nouvelles applications dans l’identité numérique, l’IoT et l’IA décentralisée.

📚 Note éducative

Ce guide a exploré les aspects techniques de la blockchain dans un but purement éducatif. La compréhension de ces technologies est essentielle pour appréhender les transformations numériques en cours, indépendamment de toute considération financière ou spéculative.